Des fonctionnalités uniques

Il n'y a aucune limite sur le nombre ou la taille des fichiers partagés

Tous vos fichiers sont disponibles depuis votre disque dur, il n'y a pas d'étape de recopie sur le site d'un hébergeur.

Les fichiers sont disponibles dans leur format original

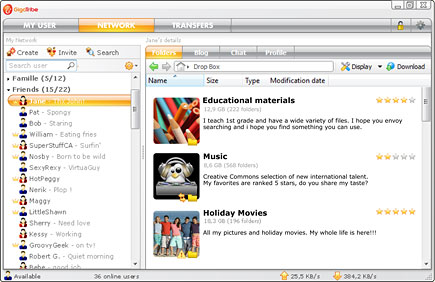

En quelques clics, vous partagez et vous découvrez des fichiers comme dans une bibliothèque virtuelle. Vous voyez les fichiers tels qu'ils sont organisés sur le disque dur de chaque contact, et vous pouvez les télécharger dans leur format original.

Vous ne perdez pas votre temps à envoyer des fichiers

Une fois que vous avez choisi les dossiers que vous partagez, leur contenu est immédiatement accessible pour vos amis.

Vous n'avez ni à leur envoyer vos fichiers, ni à les déposer dans un espace de stockage en ligne.

Vos amis viendront choisir directement sur votre disque dur, les fichiers qui les intéressent. Seuls les fichiers dont vous avez explicitement autorisé le partage leur sont accessibles.

Vos fichiers restent sous votre contrôle !

Les fichiers que vous avez décidé de partager ne sont pas recopié chez un tiers.

Vous en gardez le contrôle et l'entière propriété.

Vous pouvez à la fois télécharger et envoyer des fichiers

Chaque contact peut à la fois partager ses fichiers et télécharger ceux qui sont disponibles dans son réseau privé.

Plus vous avez de contacts, plus vous trouvez de contenu. Au fur et à mesure que votre communauté grandit, le nombre de fichiers disponibles augmente sans que vous n'ayez rien à faire.

Les transferts en cours reprennent automatiquement

Quand un transfert est interrompu, si un contact se déconnecte par exemple, le transfert reprendra automatiquement là ou il en était resté dès que votre contact est à nouveau disponible. Si le fichier que vous téléchargez est également disponible chez d'autres contacts de votre liste, GigaTribe ira automatiquement le chercher pour poursuivre le téléchargement.

Le service est simple et facile à utiliser

1 Téléchargez le logiciel puis créez un nom d'utilisateur.

2 Invitez vos amis à partir du logiciel.

3 Partagez vos dossiers et commencez à télécharger!